Arten von Technologierichtlinien

Der einfache Zugriff auf Informationen und die schnelle Verbreitung von Informationen, die vom Internet und anderen Geschäftstechnologien angeboten werden, erfordern, dass Sie die Verwendung der Technologie in Ihrem Unternehmen regulieren. Die Technologie kann Ihre Mitarbeiter mit persönlichem Einsatz beeinträchtigen und sie davon abhalten, produktiv zu sein. Der Missbrauch Ihrer Technologie kann den Ruf Ihres Unternehmens schädigen und zu schlechten Beziehungen zu Kunden führen. Implementieren Sie daher Pläne zur Steuerung der Technologienutzung bei der Arbeit.

Folgen

Berücksichtigen Sie beim Erstellen Ihrer Technologierichtlinien die möglichen Folgen, wenn die Richtlinien nicht befolgt werden. Bei schwerwiegenden Verstößen können Sie die Beschäftigung einer Person kündigen. Bei kleineren Straftaten entscheiden Sie sich möglicherweise für die Verhängung einer Geldbuße oder für den Verzicht auf Leistungen, beispielsweise eine Woche Urlaub. Stellen Sie jedoch sicher, dass in jedem Abschnitt die Konsequenzen und die Frage, ob die Richtlinien verletzt wurden, klar dargelegt werden. Erklären Sie einen Berufungsprozess, falls Sie einen haben.

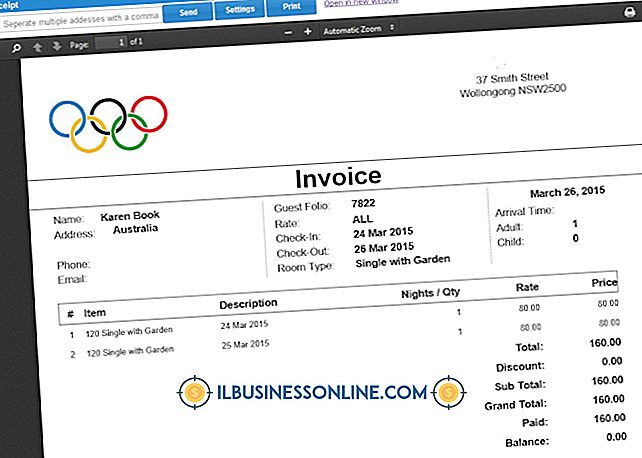

E-Mail ist eine der wichtigsten Kommunikationsformen in einer Arbeitsumgebung. Sogar Leute, die in benachbarten Kabinen sitzen, mailen sich oft. So können Sie die Kommunikation nachverfolgen, Personen zu Besprechungen einladen, Aufgaben zu ihren Listen hinzufügen und eine kurze Notiz senden, ohne Ihre Arbeit für ein Gespräch zu beenden. Es ist jedoch auch ein einfacher Weg, um Ihr Unternehmen in Schwierigkeiten zu bringen. Implementieren Sie E-Mail-Richtlinien, die die Verwendung von Unternehmens-E-Mails jederzeit für den persönlichen Gebrauch einschränken. Wenn ein Mitarbeiter stattdessen versehentlich eine private E-Mail an seinen bestbezahlten Kunden sendet, kann sich der beleidigte Kunde dafür entscheiden, sein Geschäft woanders hinzunehmen. Die Politik sollte festlegen, dass Profanität verboten ist, ebenso wie sexuelle Hinweise. Geben Sie klar an, was Sie in E-Mails von Ihrem Unternehmen erwarten. Einige Unternehmen geben sogar genau an, was E-Mail-Signaturen enthalten können und welche Farben für den Typ in E-Mails verwendet werden können.

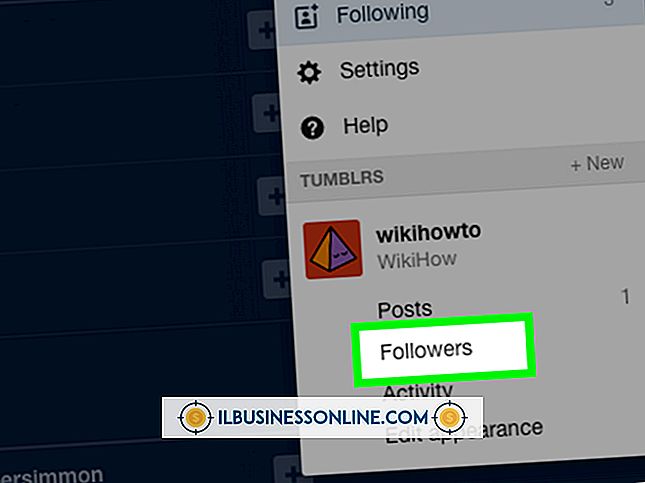

Akzeptable Verwendung

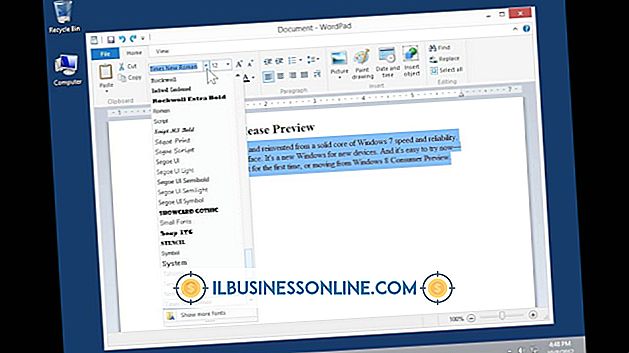

Eine akzeptable Nutzungsrichtlinie beschreibt, wie das Internet bei der Arbeit genutzt werden kann. Selbst wenn ein Mitarbeiter in Pause ist, kann er auf seinem Computer keine unangemessenen Bilder anzeigen. Jede Aktivität, die als illegal betrachtet werden könnte, wie beispielsweise Online-Glücksspiele, sollte im Rahmen Ihrer Technologierichtlinien verboten werden. Lassen Sie die Mitarbeiter darüber informieren, dass ihre Passwörter geheim bleiben und wie oft die Passwörter geändert werden sollen. Dadurch wird verhindert, dass Hacker oder andere nicht autorisierte Benutzer Zugriff auf Ihre Server erhalten.

Arbeitsausrüstung

In vielen Unternehmen können Mitarbeiter Laptops oder Mobiltelefone mit nach Hause nehmen - einige arbeiten meistens von zu Hause aus oder reisen häufig. Obwohl es für die Mitarbeiter akzeptabel ist, das Gerät unter diesen Umständen für den persönlichen Gebrauch zu verwenden, legen Sie klare Richtlinien für sie fest. Zum Beispiel können Mitarbeiter mit dem Arbeitslaptop auf ihre persönlichen E-Mail-Konten zugreifen, sie sollten jedoch keine persönlichen E-Mails von ihren Arbeitskonten aus senden oder illegale Aktivitäten auf dem Arbeitsgerät ausführen. Darüber hinaus sollte Ihre Arbeitsmittelrichtlinie es Mitarbeitern nicht gestatten, mit Ihrer Ausrüstung Geld zu verdienen, wenn dies nicht mit Ihrem Unternehmen zusammenhängt. Wenn sie eine Nebengeschäftsgastronomie haben, sollten sie für ihr Geschäft eigene Handys und Laptops verwenden.

Sicherheitsrichtlinie

Mit der starken Bedrohung durch Virenangriffe sprechen Sie Ihre Mitarbeiter an, wenn es angebracht ist, Anhänge auf Arbeitscomputern zu öffnen - sogar Anhänge, die in persönlichen E-Mails und auf Smartphones gefunden werden. Diese können nicht nur den Computer des Mitarbeiters infizieren, sondern alle Computer oder Geräte, die beim Server angemeldet sind, wenn der Virus den Server infiziert. Dies kann die Produktivität einschränken und Tausende von Dollar für Reparaturen und Einnahmeverluste kosten. Die Richtlinie sollte auch die korrekte Prozedur für die Remote-Anmeldung beim Server enthalten. Die Verwendung eines ungesicherten drahtlosen Netzwerks ist beispielsweise nicht akzeptabel.