Arten von Firewalls zum Schutz eines Unternehmensnetzwerks

Es gibt vier grundlegende Arten des Firewall-Schutzes: Netzwerkebene, Schaltungsebene, Anwendungsebene und Stateful Multilayer. Jeder Typ hat Vor- und Nachteile und reicht von der einfachen Implementierung bis zu hohen Anschaffungskosten. Unternehmen sollten die Firewall als Teil eines umfassenden Informationssicherheitsprogramms verwenden, das Datenintegrität, Anwendungsintegrität, Datenvertraulichkeit und Authentifizierung umfasst.

Netzwerkebene

Firewalls, die auf Netzwerkebene arbeiten, überprüfen die Paketüberschriften und filtern den Datenverkehr anhand der IP-Adresse des Quell- und Zielcomputers, des verwendeten Ports und des angeforderten Dienstes. Die ersten im Handel erhältlichen Netzwerkschutzgeräte waren Firewalls auf Netzwerkebene. Diese Firewalls könnten auch den Verkehr basierend auf verschiedenen Protokollen, einem angegebenen Domänennamen oder anderen einer Quelle zugeordneten Attributen überwachen und filtern. Die meisten modernen Router enthalten Firewalls auf Netzwerkebene, aber sie verstehen keine Sprachen wie Hypertext Markup Language (HTML) oder Extensible Markup Language (XML).

Circuit-Level-Gateway

Die Firewall des Circuit-Level-Gateways arbeitet auf der Sitzungsschicht des OSI-Modells (Open Systems Interconnection) oder auf der Übertragungsprotokoll- / Internetprotokollschicht (TCP / IP). Gateway-Firewalls auf Leitungsebene bestimmen die Legitimität einer angeforderten Sitzung, indem sie den Handshake zwischen Paketen überwachen. Der Handshake-Prozess besteht aus drei Schritten: Gerät eins sendet bestimmte Informationssegmente, die in einem Paket zusammengefasst sind, an Gerät zwei; Gerät zwei antwortet auf Gerät eins mit seinen spezifischen Informationspaketen; und dann bestätigt Gerät eins und bestätigt den Empfang der Informationen. Hacker können den Handshake-Prozess ändern und das Zielgerät überlasten, was zu einem Denial-of-Service führt. Eine Firewall auf Kreisebene kann das Netzwerk vor der Außenwelt verbergen und die Sitzungsregeln auf bekannte Computer einschränken. In der Regel kosten Circuit-Level-Gateways weniger als andere Formen des Firewall-Schutzes.

Gateway auf Anwendungsebene

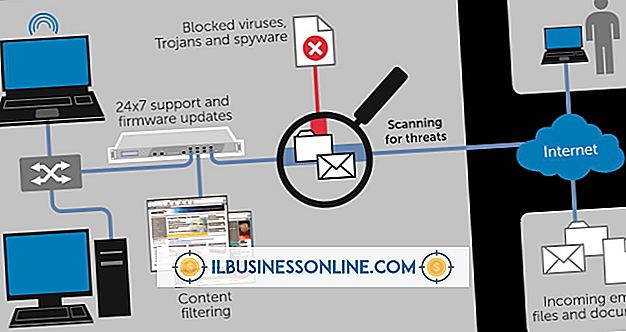

Gateways auf Anwendungsebene, die im Allgemeinen als Proxys bezeichnet werden, funktionieren auf ähnliche Weise wie das Gateway auf Leitungsebene, außer dass sie für bestimmte Anwendungen funktionieren. Gateways auf Anwendungsebene schützen das Netzwerk vor böswilligen Angriffen, Spam und Viren. Als Web-Proxy konfigurierte Gateways auf Anwendungsebene lassen keine FTP, Gopher, Telnet oder anderen Datenverkehr durch die Firewall zu. Diese Firewalls blockieren auch Websites basierend auf Inhalt und nicht der IP-Adresse einer Website. Da Gateways auf Anwendungsebene die Datenpakete gründlich untersuchen, dauert es länger, bis die Informationen diese Firewalls durchlaufen. Gateways auf Anwendungsebene erfordern außerdem eine manuelle Konfiguration auf jedem Benutzersystem und haben für den Benutzer keine Transparenz.

Stateful-Multilayer-Gateways

Stateful Multilayer-Gateways (SML-Gateways) bieten die besten Funktionen der drei anderen Firewall-Typen: Sie filtern Pakete auf Netzwerkebene, bestimmen die Paketlegitimität und bewerten den Paketinhalt auf Anwendungsebene. SML-Gateways stellen auch eine direkte Verbindung zwischen dem Host und dem Client her. Dies ermöglicht im Gegensatz zum Gateway auf Anwendungsebene Transparenz auf Benutzerebene. Da SML-Gateways keine Proxys verwenden, arbeiten sie schneller als ihre Gegenstücke auf Anwendungsebene. Da sie jedoch immer noch die eingehende Prüfung eines Gateway auf Anwendungsebene bieten, kosten sie normalerweise mehr.