Wie Hacker Systeme untersuchen

Computerhacking kostet das amerikanische Geschäft Milliarden Dollar. Der Sicherheitsexperte Richard Power erklärte gegenüber PBS im Jahr 2001, die Kosten könnten sich schnell summieren: Wenn ein Virus ein Internet-Geschäft mit 600.000 USD pro Stunde ausschaltet, verliert das Unternehmen jede Stunde, die es offline ist, so viel Umsatz. Bevor sie angreifen, werden Hacker oft ein System ausfindig machen, um nach verwundbaren Punkten zu suchen.

Schnüffeln

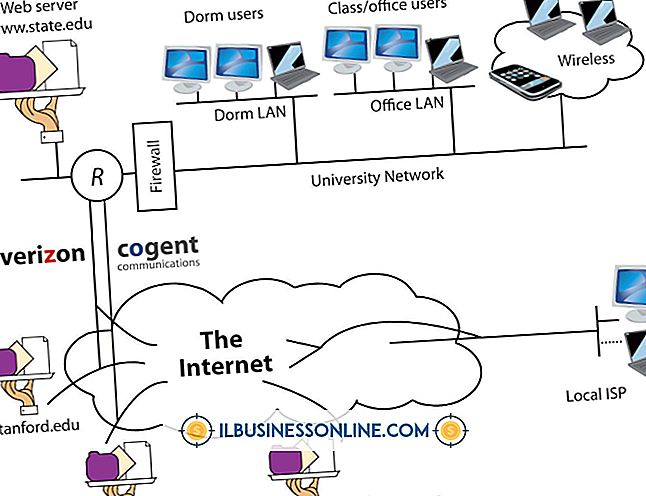

Einige Hacker sammeln Informationen, indem sie "Schnüffeltechniken" wie passives Scannen verwenden, um Informationen über Ihr Netzwerk zu finden. Dies ist besonders effektiv, wenn Sie ein drahtloses Netzwerk testen. Um einen passiven Scan durchzuführen, überwacht der Hacker jeden Kanal in Ihrem Netzwerk, um Informationen abzurufen - beispielsweise den Namen des Netzwerks -, die ihm helfen können, Ihre Sicherheit zu knacken. Je mehr Informationen er sammelt, desto leichter wird es, Ihr Netzwerk zu fälschen, indem Sie es beispielsweise davon überzeugen, dass eine mit Viren beladene E-Mail eine legitime Nachricht ist.

Aktives Scannen

Das Schnüffeln Ihres Netzwerks ist eine passive Aktivität, die der Hacker ausführen kann, ohne seine Präsenz preiszugeben. Wenn das Schnüffeln nicht genügend Informationen liefert, kann sie auf aktives Scannen zurückgreifen. Wenn Sie beispielsweise ein Datenpaket senden, das anscheinend von einer legitimen Adresse stammt, kann es Ihr System möglicherweise dazu verleiten, zu reagieren und Ihre Internetadresse weiterzugeben. Wenn Ihre Sicherheit schwach ist oder deaktiviert ist, kann der Hacker möglicherweise ähnliche Techniken verwenden, um Zugangspunkte in Ihrem System zu identifizieren.

WEP

Wired Equivalent Privacy (WEP) ist ein Verschlüsselungssystem zum Senden sicherer Datenpakete und zum Abhören von Hackern in Ihrem Netzwerk. Durch das Erkennen des Verschlüsselungsschlüssels wird das Erkennen und Hacken Ihres Systems wesentlich einfacher. Wenn der Hacker in der Lage ist, genügend Daten zu erfassen, kann er diese Informationen möglicherweise innerhalb weniger Tage oder sogar innerhalb weniger Stunden sammeln. In einigen Fällen haben Netzwerkadministratoren das Netzwerk so konfiguriert, dass der WEP-Schlüssel ungewollt leicht zugänglich ist.

Vorsichtsmaßnahmen

Um sowohl Probes als auch Angriffe auf Ihr Netzwerk zu minimieren, platzieren Sie Ihre Zugriffspunkte außerhalb Ihrer Firewall und behandeln sogar den legitimen eingehenden Datenverkehr mit etwas Verdacht. Wenn Sie über ein drahtloses Netzwerk verfügen, platzieren Sie die Richtantennen an einem Ort, an dem Sie die Reichweite steuern können, um das Abhören der Hacker zu reduzieren. Wenn eines Ihrer Geräte, z. B. Ihr Router, die Standardeinstellungen des Herstellers enthält, ändern Sie diese sofort. Planen Sie regelmäßig Sicherheitsüberprüfungen, um sicherzustellen, dass Sie so sicher sind, wie Sie denken.